初めに

昨今、取引先や知人を装ったメールを受信し、メール内の添付ファイルや本文内の不審なURLへアクセスする事でウイルス感染や、個人情報が漏洩する事案が増加しています。

各プロバイダなどは被害防止のため、このような「なりすましメール」を受信しないような対策を強化しています。

Travel WINS Next Web(以降は Next Web)にはWeb利用者に自動でメール送信する仕組みがありますが、「なりすましメール」と誤判定されないための対策を行っています。

本記事では「なりすましメールの仕組み」「Next Webからのメール送信がなりすましメールと判定されないための対策」について解説いたします。

1.なりすましメールとは?

なりすましメールとは、悪意のある第三者が実在する企業や団体を装って送信する電子メールを指します。

メールの送信元情報として表示される「ヘッダー」部を、ユーザーの見覚えのある企業や知り合いに偽装する事でユーザーがメールを開くよう仕向けます。

メールの送信元情報はどのようにして書き換えられているのでしょう。

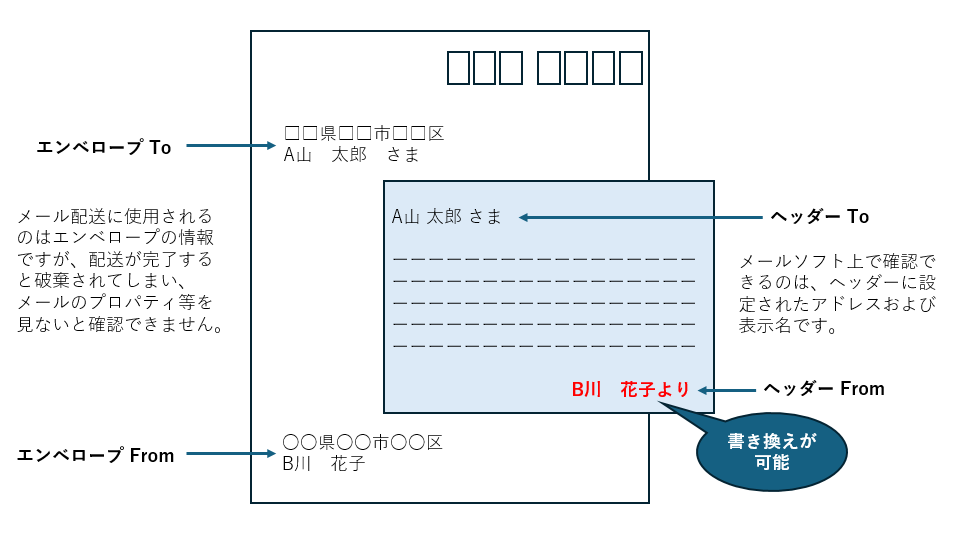

メールは「Envelope(エンベロープ)」「ヘッダー」「本文」の3つの構成に分かれています。

私たちのメールに表示される送信元情報は「ヘッダー」部となり、この情報は簡単に書き換えることが可能です。

メール エンベロープとヘッダーについて

メール エンベロープとヘッダーについて通常、私たちはメールの「ヘッダー」と「本文」のみ参照しています。

「Envelope(エンベロープ)」情報はメールのプロパティ等を見ないと確認する事ができません。

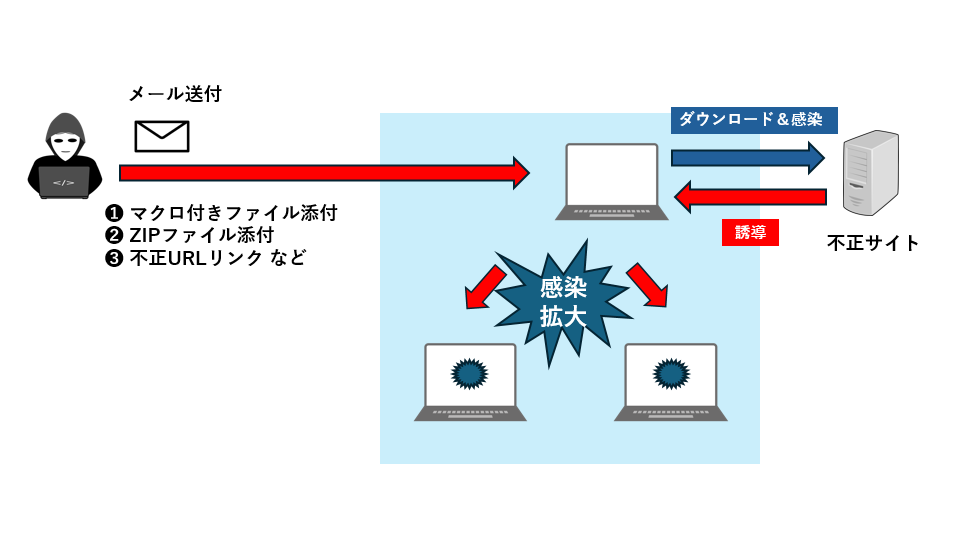

2.なりすましメールによるよくある手口

- フィッシング詐欺

銀行やクレジットカード会社などの実在する企業になりすまし、メール本文に記載されたURLより偽サイトに誘導します。

本物そっくりのWebサイトに偽造し、個人情報、クレジットカード情報などを盗み出す詐欺の手口です。

緊急度の高い内容などで言葉巧みに記載されているURLにアクセスを促してきます。

- キーロガー

メール添付や本文URLにキーボード入力操作を記録するプログラムを忍ばせ、ユーザーが入力したパスワードや個人情報を盗む手口です。

- Emotet

ウイルス付ファイルがパスワード付きzipで送信されてきます。

受信者がなりすましに気づかずパスワードで解凍することで、ウイルスに感染させる手口です。

なりすましメールの手口

なりすましメールの手口

3.Googleのメール送信者向けガイドライン

なりすましメール被害が増加・拡大していることから、例えばGoogleではこのようなルールが設定されています。

※参考

Google メール送信者のガイドライン

:https://support.google.com/a/answer/81126?visit_id=638517774397356193-1963431187&rd=1

【 主な要件】

すべての送信者に適用される要件

- SPF または DKIM によるメール認証を設定

- 送信元のドメインまたはIPに、有効な正引きおよび逆引きDNSレコードがある

- メールの送信にTLS接続を使用する

⇒ 上記を満たさないと、Googleアカウント向けのメールが迷惑メールに振り分けられたり、メール自体が届かない可能性があるため、送信者側に対策が必要となります。

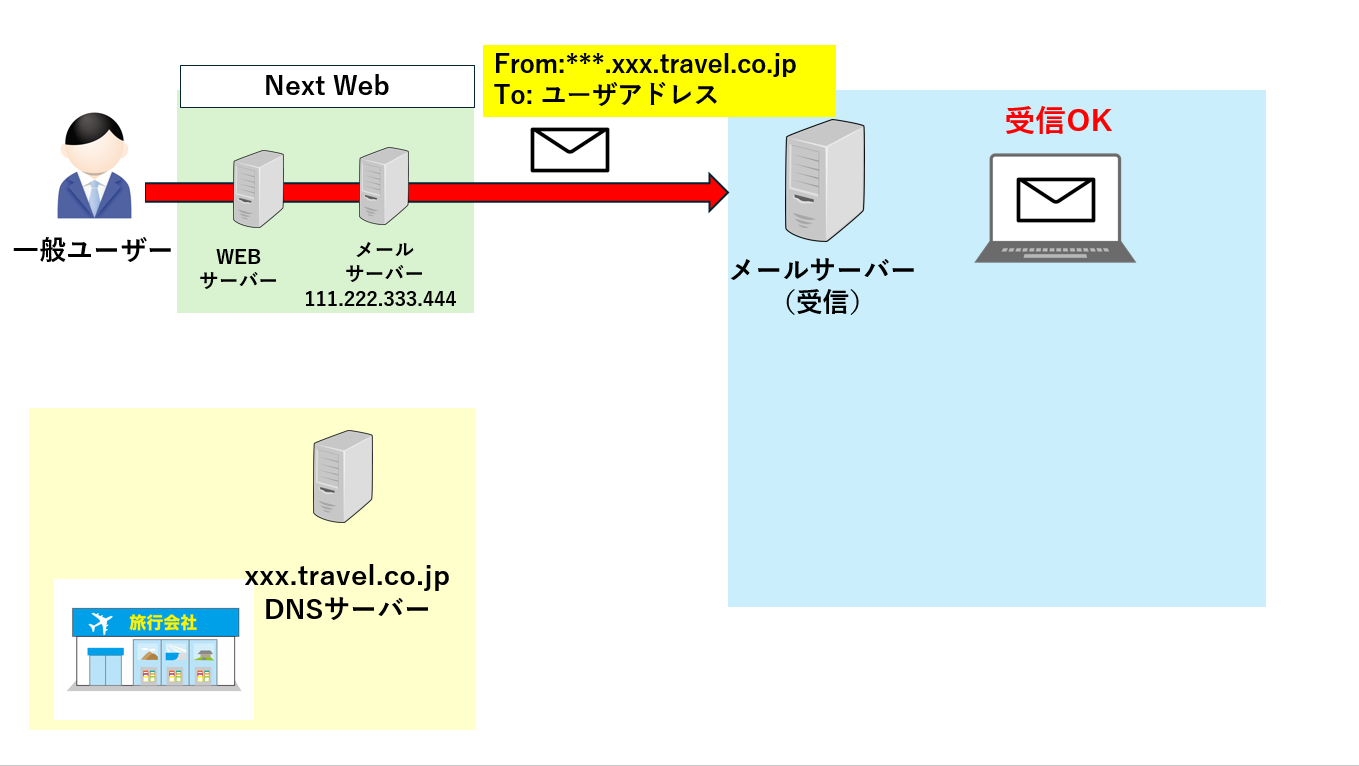

4.Next Web自動メールも「なりすまし」扱いになる可能性がある

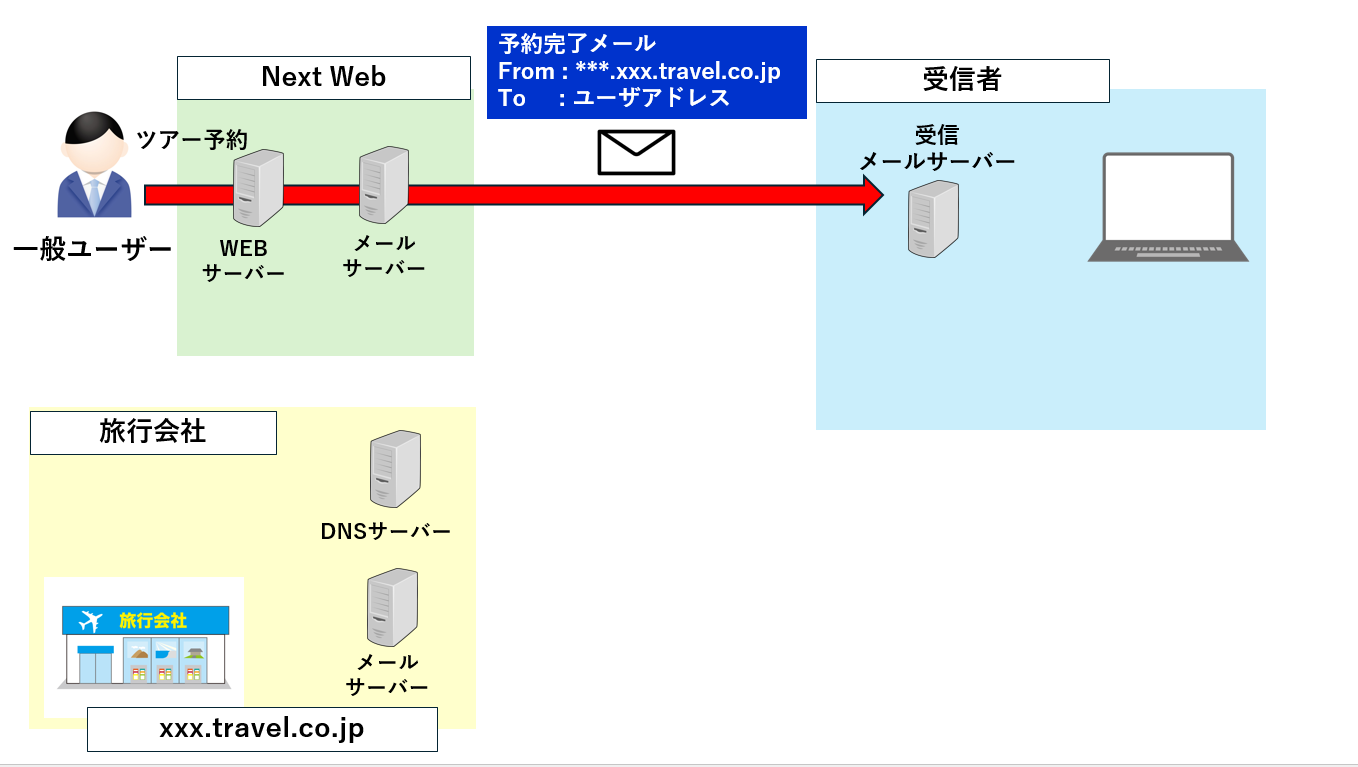

Next Webの自動メールは、弊社が構築したメールサーバーからご利用旅行会社様のドメインでメール送信します。

これは、1.で説明しました「なりすましメール」の扱いとなります。

このままの状態では3.に記載しましたGoogleルールの「SPFまたはDKIMによるメール認証を設定」条件に一致しないため、

受信者へメールが届かない可能性があります。

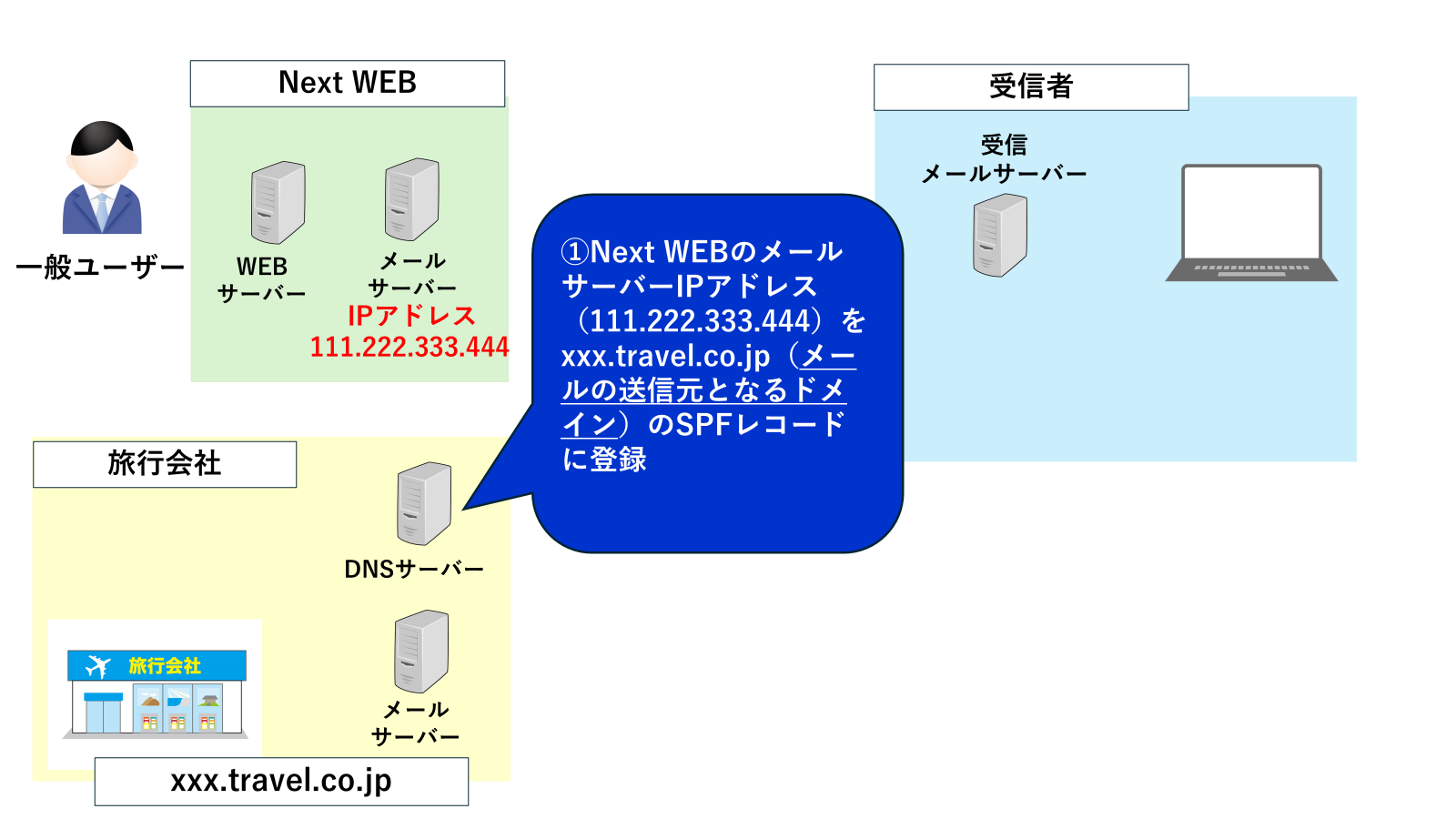

5.Next Webご利用の旅行会社様にSPFレコード登録をお願いしています。

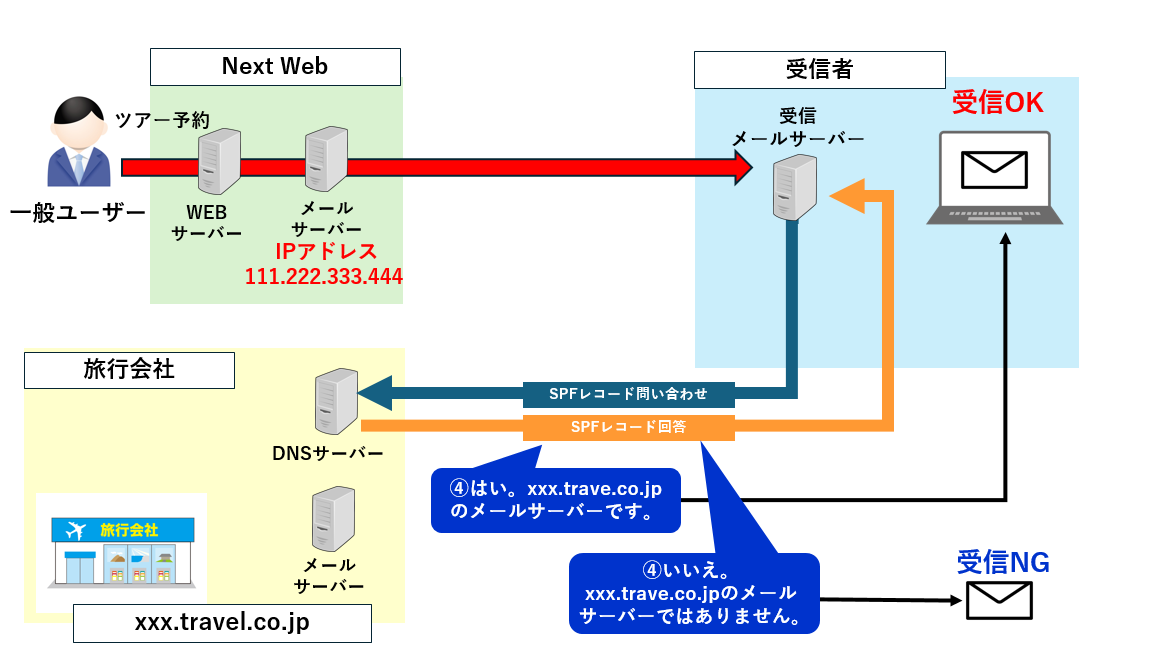

そのため、各旅行会社様のDNSのSPFレコードにNext Webのメールサーバー情報を追加していただいております。

この対応をとることで、Next Webからのメールは「なりすまし」ではなく、正当なメールとして配送されるようになります。

下記にNext Webからのメールが、「なりすましメール」ではなく正式なメールとして認識されるための具体的な対応例を記載いたします。

1)旅行会社様 DNSサーバーへのご登録

旅行会社様 DNSサーバーにNext Webのメールサーバー情報を登録いただきます。

2)Next Webメールサーバーから送信されます。

一般ユーザー様の「予約完了メール」は、旅行会社様ドメインを名乗り、Next Webメールサーバーから送信されます。

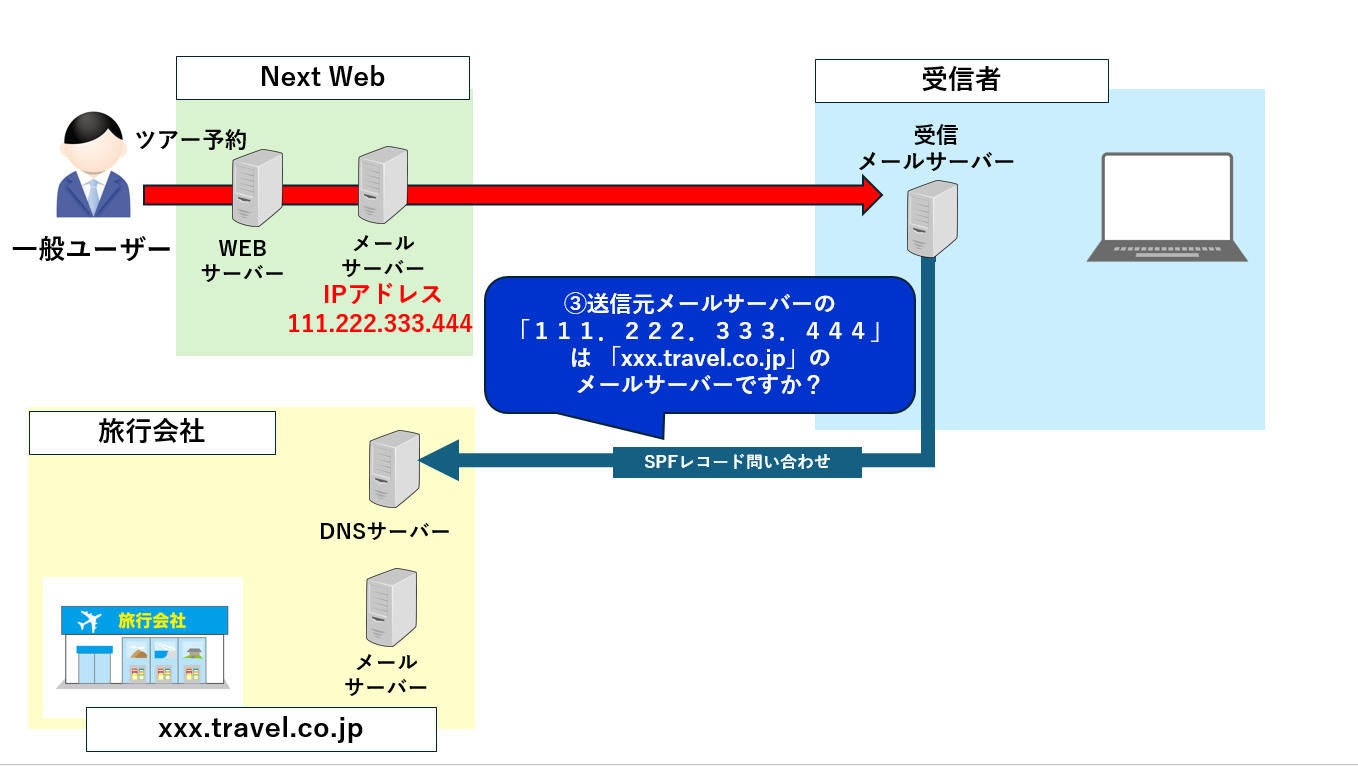

3)受信メールサーバーが送信元ドメインの確認問い合わせを行う。

受信メールサーバーは、送信元メールサーバーのドメイン・IPアドレスが正しい値か、送信元ドメインのDNSサーバーに問い合わせを行います。

4)「なりすまし」ではないことが証明され、メールが正常配送されます。

送信元ドメインのDNSサーバーがSPFレコードの内容を回答することで、なりすましではないことが証明され、メールが正常配送されます。

6.SPFレコード以外の対応も可能です。

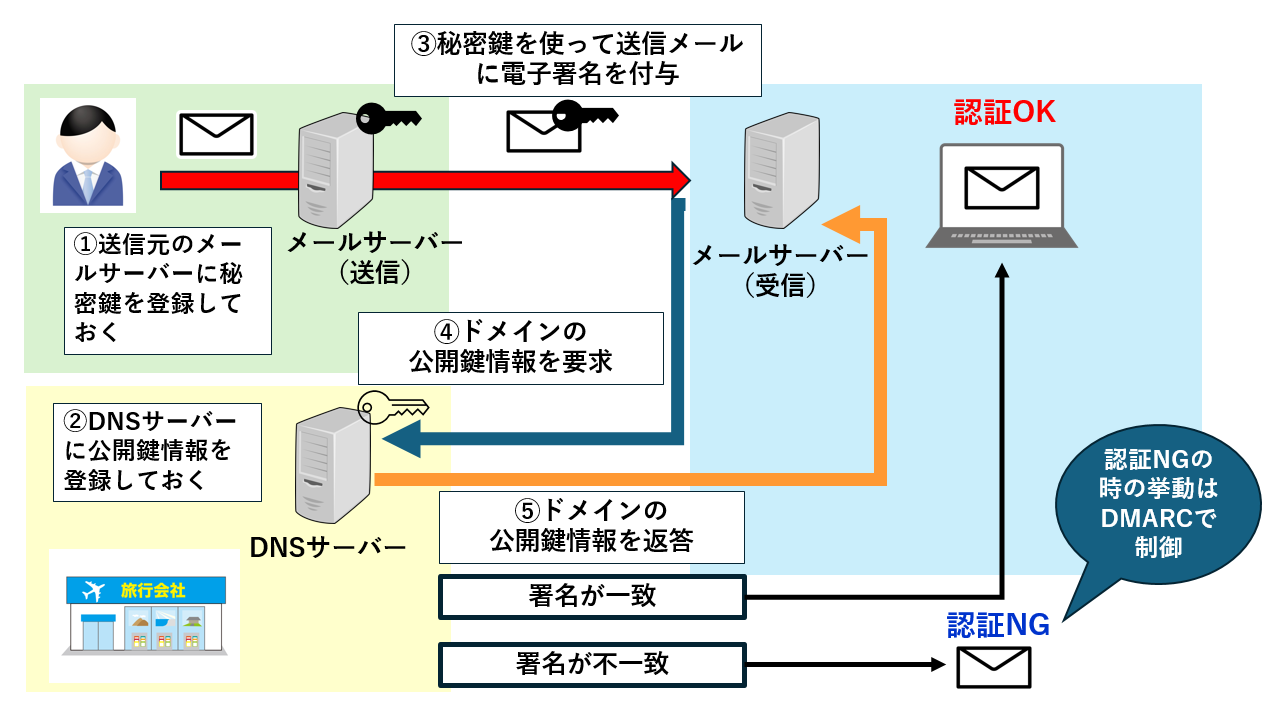

■DKIM(一部ユーザーで実装)

受信したメールが改ざんされていないかを、電子署名を利用して確認する技術です。

送信メールサーバーのDNSに公開鍵を登録しておく必要があります。

なりすましメール対策(DKIM)の仕組み

なりすましメール対策(DKIM)の仕組み

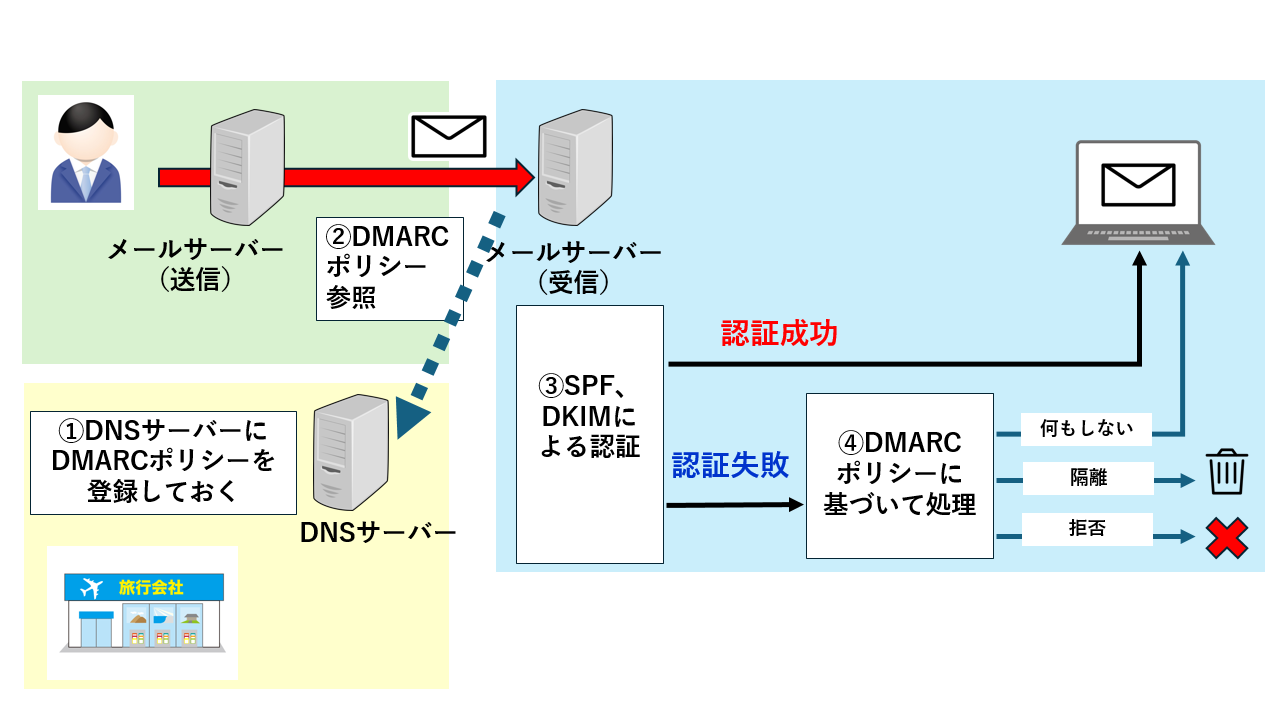

■DMARC(一部ユーザーで実装)

SPFとDKIMの認証結果をもとに、メールの処理方法を指示する技術です。

送信メールの認証失敗時(正当なメールと判断できないとき)に、受信者がそのメールに対してとるべき処理方法を指定しておきます。

具体的には、処理方法をDNSサーバーに登録しておきます。

なりすましメール対策(DMARC)の仕組み

なりすましメール対策(DMARC)の仕組みまとめ

Next Webでは上記のような「なりすましメール対策」により、一般ユーザー様に安全なメール配送が行えるようシステムを構築しております。

今後も変化するセキュリティ環境に迅速に対応してまいります。